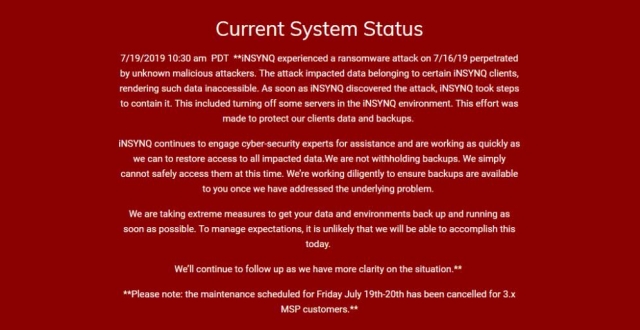

韌體安全公司Eclypsium周二發布警告,惡意攻擊者可能會將韌體後門植入到裸機雲伺服器上,並利用後門來破壞應用程序、竊取數據並發動勒索軟體攻擊。

裸機雲服務為企業組織提供了運行應用程序所需要的硬體,無需提供虛擬機管理程序。與其他類型的雲服務(伺服器可能有多個租戶)的情況不同,裸機服務提供對整台物理伺服器的獨佔式訪問。一旦客戶不再需要該伺服器,硬體就重新分配給另一個客戶。

Eclypsium的研究人員發現,黑客可以將韌體後門植入到這些伺服器上,然後利用後門對該設備的下一個客戶發動攻擊。這種攻擊方法就是所謂的“Cloudborne”。

Eclypsium認為這個問題影響許多裸機服務提供商,不過它對IBM的SoftLayer雲服務進行了測試,“因為IBM簡化了實際操作和硬體訪問。”

對這些伺服器進行分析後發現,其中一些伺服器使用SuperMicro提供的硬體。

Eclypsium之前已經發現了SuperMicro產品中的安全漏洞,尤其是與底板管理控制器(BMC)有關的漏洞。

BMC是大多數伺服器主機板上的小型計算機。其智能平台管理接口(IPMI)組件讓管理員可以遠程控制和監測伺服器,無需訪問作業系統或在作業系統上運行的應用程序。BMC可用於重啟設備、安裝作業系統、更新韌體、監測系統參數以及分析日誌。

Eclypsium已表明,攻擊者可以將惡意代碼加載到BMC上,以獲得對系統的持續訪問和控制,甚至可以遠程讓伺服器成為廢磚。

研究人員購置了一台伺服器,並對其BMC韌體進行了細小的良性改動,開始分析IBM SoftLayer服務。Eclypsium特別指出,它做的改動――更改了配置文件(bitflip)中的一個字元,並添加了擁有管理員權限的新IPMI用戶――並不涉及鑽任何安全漏洞的空子,而是任何客戶都可能會進行的改動。

然後專家將伺服器發回給IBM,並使用一個不同的帳戶購置同一台設備。他們注意到,雖然這家供應商在回收後已刪除了IPMI用戶,但含有翻轉位(flipped bit)的韌體並未發生變化。他們還注意到,BMC日誌仍在那裡,而且BMC root密碼一樣。

Eclypsium的研究人員說:“使用易受攻擊的硬體,再加上不重新刷新韌體,惡意攻擊者就有可能植入伺服器的BMC代碼,大搞破壞,或者從以後使用該伺服器的IBM客戶竊取數據。”

他們補充道:“如果不刪除日誌,新客戶就可以深入了解設備的上一個用戶的操作和行為,而知道BMC root密碼讓攻擊者能夠在將來更輕鬆地控制機器。”

據這家安全公司聲稱,攻擊者可能會改動BMC韌體,從而發動持久性的拒絕服務(DoS)攻擊,使伺服器如同廢磚。他們還可能植入後門,因而得以訪問下一個客戶存儲在設備上的數據。

Eclypsium解釋:“此外,針對驅動器和網絡適配器上的韌體的攻擊本身可以為攻擊者提供另一種很低層的竊取或攔截數據的方法。同樣,如果對伺服器和網絡適配器擁有低層控制,攻擊者就有了各種方法將數據從雲環境洩露出去。”

這種攻擊方法還可用於發動勒索軟體攻擊,攻擊者可能威嚇會擾亂應用程序和破壞數據。

Eclypsium向IBM通報了研究結果,但起初這家科技巨頭似乎忽略了它傳達的訊息。然而針對Eclypsium的研究,IBM一直在努力解決這個問題,儘管它沒有向這家安全公司給予任何反饋。

IBM發言人告訴IT安全外媒SecurityWeek:“我們沒有聽說任何客戶或IBM的數據因這個報告的潛在漏洞而面臨風險,我們已采取了措施以堵住漏洞。鑒於我們采取的補救措施以及利用該漏洞所需要的難度,我們認為它對客戶造成的潛在影響很小。雖然該報告側重於IBM,但這其實是所有雲服務提供商面臨的波及整個行業的潛在漏洞,我們感謝Eclypsium使這個問題引起業界的注意。”

IBM在周一發布的安全公告中表示,現在它迫使所有BMC用出廠韌體重新刷新,然後再交給其他客戶。該公司表示,它還將刪除所有日誌,為BMC韌體重新生成所有密碼。

然而Eclypsium聲稱,他們在測試中針對的那台伺服器在周一檢查時仍然含有韌體改動。此外,該公司並不認同IBM的說法:這是一個“嚴重程度低”的問題,特別指出其CVSS評分是9.3,這屬於“嚴重程度高”的類別。

Eclypsium認為:“雖然與主機伺服器相比,BMC硬體的硬體規格很低,但是造成重大安全影響的風險很高。按照設計,BMC旨在管理主機系統;正因為如此,它比主機享有更大的權限。BMC可以持續訪問主機的文件、記憶體(使用DMA)、鍵盤/顯示器和韌體(這是必需的,因為它需要能夠重新安裝/重新配置)。此外,BMC能夠將數據發送到外部網絡,甚至可能重新配置主機網絡接口。這為攻擊者提供了偷偷全面控制受害者系統所需要的全部工具。”